Integración de Rebus#

El inicio de sesión único y sus ventajas#

El inicio de sesión único (SSO) le permite acceder a varias aplicaciones configuradas con un único conjunto de credenciales. Cuando intenta iniciar sesión en una aplicación configurada, se realiza una solicitud al proveedor de identidades, que verifica su autenticación y lo conecta.

A diferencia de los usuarios locales, los usuarios de SSO no tienen que introducir un nombre de usuario y una contraseña para acceder a la aplicación Rebus. Rebus le permite configurar el inicio de sesión único a través de OAuth con Azure.

Configuración del inicio de sesión único con OAuth#

Open Authorization (OAuth) es un estándar de autenticación y autorización basado en tokens que permite a un servicio de terceros como Rebus utilizar la información de la cuenta de los usuarios para iniciar la sesión. Rebus permite configurar OAuth con Office 365. Cuando inicia sesión en Rebus utilizando Office 365, Windows Azure comprueba que Rebus esté registrado en Office 365 y envía a su sesión del navegador web dos tokens, que le permiten acceder a Rebus y utilizarla.

Nota

Una vez configurado OAuth para un usuario, este no podrá acceder a Rebus localmente introduciendo un nombre de usuario y una contraseña. Solo podrá acceder a la aplicación haciendo clic en «Registrarse con Microsoft» en la página de inicio de sesión.

Una vez configurado OAuth para un usuario, este no podrá acceder a Rebus localmente introduciendo un nombre de usuario y una contraseña. Solo podrá acceder a la aplicación haciendo clic en «Registrarse con Microsoft» en la página de inicio de sesión.

Requisitos previos#

Debe ser un administrador de Microsoft 365 de su empresa.

Debe tener permisos de administrador en la instancia de Rebus de su empresa.

Paso 1 de 2: Registrar Rebus con Microsoft 365#

Tras la integración de Rebus en Office 365 y la configuración del inicio de sesión único, podrá iniciar sesión en Rebus con sus credenciales de Office 365 en Rebus.

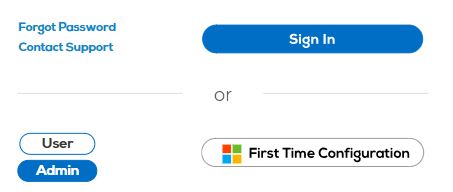

En el navegador web, abra Rebus Login page y luego seleccione el botón Administrador. Aparece el botón «Configuración inicial».

Haga clic en «Configuración inicial». Se le pide que inicie sesión en Office 365.

3. Login to your company’s instance of Office 365 using your administrator credentials. A permissions page for Rebus displays. The permissions that the Rebus application requests are shown below:

Leer y escribir los calendarios de usuarios y compartidos

Crear, leer, actualizar y eliminar tareas de usuarios

Leer y escribir las listas de personas relevantes de los usuarios (vista previa)

Leer los contactos del usuario

Enviar correo como un usuario

Leer y escribir el correo del usuario

Enviar/recibir mensajes instantáneos (vista previa)

Enviar/recibir la red telefónica pública conmutada (RTPC) (vista previa)

Enviar/recibir audio y video (vista previa)

Recibir invitaciones de conversación (vista previa)

Iniciar conversaciones y participar en reuniones

Leer datos del directorio

Nota

Incluso cuando Rebus está integrado con Office 365, los datos de Outlook NUNCA se almacenan en Rebus en sí.

Incluso cuando Rebus está integrado con Office 365, los datos de Outlook NUNCA se almacenan en Rebus en sí.

Apruebe los permisos.

Paso 2 de 2: Configurar los usuarios de Rebus como usuarios de OAuth#

En una nueva pestaña, inicie sesión en Rebus y seleccione Administración -> Administración de usuarios -> Administrador de usuarios. Está en la pantalla Administrador de usuarios.

Haga lo siguiente para cada usuario que quiera que pueda iniciar sesión a través de su cuenta de Office 365.

Busque la cuenta de usuario en la lista Usuarios existentes. Puede filtrar la lista introduciendo el nombre en la casilla «Buscar».

Seleccione la cuenta de usuario y realice los siguientes cambios:

Configure la opción Autenticación local en «No».

En el campo Método de autenticación, seleccione «OAuth-Office 365”».

Haga clic en «Guardar».

Resultado#

Ha integrado el Office 365 de tu empresa con Rebus. Ahora, los usuarios cuyo método de autenticación esté configurado como OAuth-Office 365 pueden iniciar sesión utilizando sus credenciales de Office 365 y acceder a la funcionalidad de Outlook a través de Rebus.

Configuración del inicio de sesión único con SAML#

El inicio de sesión único (SSO) le permite acceder a varias aplicaciones configuradas con un único conjunto de credenciales. Cuando intenta iniciar sesión en una aplicación configurada, se realiza una solicitud al proveedor de identidades, que verifica su autenticación y lo conecta.

A diferencia de los usuarios locales, los usuarios de SSO no tienen que ingresar un nombre de usuario y una contraseña para acceder a la aplicación Rebus. Rebus le permite configurar el inicio de sesión único a través de SAML para Google, Azure, Onelogin, Okta o su propio proveedor de identidades, y a través de OAuth con Azure.

El lenguaje de marcado de aserción de seguridad SAML es un estándar de seguridad que permite que los proveedores de identidades envíen credenciales de autorización a proveedores de servicios como Rebus. Al configurar el inicio de sesión único a través de SAML, puede acceder a Rebus directamente desde el portal de su proveedor de gestión de identidades y accesos.

Requisitos previos

Debe ser administrador del IdP de su empresa.

Debe tener permisos de administrador en la instancia de Rebus de su empresa.

- Debe tener el ID de su organización. Para obtenerlo, realice lo siguiente:

Abra la aplicación Rebus y vaya a Administración > Administrador de la organización > Detalles de la organización y copie el ID de la organización que se encuentra en la parte superior de la página.

Consulte uno de los siguientes procedimientos según cuál sea su proveedor de identidades:

Azure AD#

Paso 1 de 3: Configurar una aplicación Rebus para SAML en Azure AD#

Acceda a Azure AD como administrador y haga clic en «Portal».

Vaya a Azure Active Directory > Aplicación de la empresa y haga clic en «Nueva aplicación».

Seleccione «Aplicación que no pertenece a la galería», introduzca un nombre para la nueva aplicación y haga clic en «Agregar».

Seleccione «Asignar un usuario para la prueba», elija un usuario de prueba y haga clic en «Asignar».

Vuelva al menú de configuración, seleccione «Inicio de sesión único» y haga clic en «SAML».

Abra la página «Configuración básica de SAML», rellene los siguientes campos y haga clic en «Guardar»:

Nombre del campo en Azure |

Lo que se ingresa… |

|---|---|

Identificador (ID de la entidad) |

https://analyticslb1.rebusap.com/login/SAML?eid= **rebus**

|

URL de respuesta (URL de ACS) |

https://analyticslb1.rebusap.com/login/SAML?oid= **[your Organization ID]**

|

Abra la página de configuración del «Certificado de firma SAML» y asegúrese de que la «Opción de la firma» y el «Algoritmo de la firma» se correspondan con los de su organización.

Descargue el certificado (Base64) en la sección «Certificado de firma SAML» y ábralo en un editor de texto.

Paso 2 de 3: Configurar SAML en la aplicación Rebus#

En otra ventana, abra su aplicación Rebus y vaya a Herramientas del administrador > Sistema > Administrador de la organización > SAML.

Rellene el formulario. Para agregar un certificado, haga clic en el signo «+».

Nombre del campo en Rebus |

Lo que se ingresa… |

|---|---|

Nombre del IDP |

Seleccione Azure. |

Punto de entrada |

Pegue la URL de inicio de sesión que se encuentra en la sección de configuración de la aplicación en la página de Azure AD. |

Emisor |

Pegue el enlace del Identificador de Azure AD que se encuentra en la sección de configuración de la aplicación en la página de Azure AD. |

Algoritmo de firma |

Seleccione el algoritmo de firma SAML que utiliza su organización. Debe ser el mismo que el algoritmo de firma que seleccionó en Azure. |

Nivel de firma |

Seleccione el tipo de firma que utiliza su organización para SAML. |

Certificado |

Copie y pegue el certificado que descargó previamente. |

Haga clic en «Activar».

Paso 3 de 3: Configurar los usuarios de Rebus como usuarios de SAML#

En Rebus:

Vaya a Herramientas del administrador > Usuarios > Administrador de usuarios y seleccione el usuario que desee.

Alterne el campo «Autenticación local» a «No».

Aparece el campo «Método de autenticación». Seleccione SAML 2.0 como método de autenticación.

Haga clic en «Guardar».

En Azure AD:

Abra la página «Usuarios y grupos», y haga clic en «+Agregar usuario».

Seleccione el usuario que desee y haga clic en «Asignar».

Resultado#

Ahora ha configurado el inicio de sesión único con SAML para la aplicación Rebus. Para acceder a Rebus, inicie sesión en su IdP y haga clic en la aplicación Rebus.

Google#

Paso 1 de 3: Configurar una aplicación Rebus para SAML en Google#

Acceda a su aplicación de Google y vaya a la página de administración.

Seleccione Aplicaciones > Aplicación de SAML y haga clic en el signo “+” en la parte inferior de la página.

Haga clic en «Configurar mi propia aplicación personalizada».

Copie y pegue la URL del inicio de sesión único (SSO) y el ID de la entidad en un editor de texto. Descargue el certificado y haga clic en «Siguiente».

Introduzca un nombre para la aplicación y haga clic en «Siguiente».

Se encuentra en la página de detalles del proveedor del servicio. Rellene los siguientes campos y haga clic en «Siguiente», y luego en «Finalizar»:

Nombre del campo en Google |

Lo que se ingresa… |

|---|---|

URL de ACS |

https://analyticslb1.rebusap.com/login/SAML?oid= **[your Organization ID]**

|

ID de la entidad |

El ID de su organización |

Respuesta firmada |

Marque la casilla si el nivel de firma de su organización para SAML es una respuesta firmada. |

Haga clic en «Editar servicio» y asegúrese de que el «Estado del servicio» esté seleccionado para todos.

Haga clic en «Guardar».

Paso 2 de 3: Configurar SAML en la aplicación Rebus#

En otra ventana, abra su aplicación Rebus y vaya a Herramientas del administrador > Sistema > Administrador de la organización > SAML.

Rellene el formulario. Para agregar un certificado, haga clic en el signo «+».

Nombre del campo en Rebus |

Lo que se ingresa… |

|---|---|

Nombre del IDP |

Seleccione Google. |

Punto de entrada |

Pegue la URL del inicio de sesión único que ha copiado de Google. |

Emisor |

Pegue el ID de la entidad que ha copiado de Google. |

Algoritmo de firma |

Seleccione el algoritmo de firma SAML que utiliza su organización. |

Nivel de firma |

Seleccione el tipo de firma que utiliza su organización para SAML. |

Certificado |

Pegue el certificado X.509. |

Haga clic en «Activar».

Paso 3 de 3: Configurar los usuarios de Rebus como usuarios de SAML#

En su aplicación Rebus, vaya a Herramientas del administrador > Usuarios > Administrador de usuarios y seleccione el usuario que desee.

Alterne el campo «Autenticación local» a «No».

Aparece el campo «Método de autenticación». Seleccione SAML 2.0 como método de autenticación.

Haga clic en «Guardar».

Resultado#

Ahora ha configurado el inicio de sesión único con SAML para la aplicación Rebus. Para acceder a Rebus, inicie sesión en su IdP y haga clic en la aplicación Rebus.

OKTA#

Paso 1 de 3: Configurar una aplicación Rebus para SAML en Okta#

Acceda a su aplicación Okta como administrador.

Haga clic en «Agregar aplicación».

Seleccione SAML 2.0 como método de inicio de sesión y haga clic en «Crear».

Agregue un nombre para su aplicación SAML y haga clic en «Siguiente».

Rellene los siguientes campos y haga clic en «Siguiente»:

Nombre del campo en Okta |

Lo que se ingresa… |

|---|---|

URL de inicio de sesión único |

https://analyticslb1.rebusap.com/login/SAML?oid= **[your Organization ID]**

|

URI de la audiencia (ID de la entrada del SP) |

El ID de su organización |

Haga clic en «Mostrar configuración avanzada» y asegúrese de que el tipo de firma y el algoritmo de firma se correspondan con los de su organización. Haga clic en «Siguiente».

Seleccione el tipo de cliente que es usted y haga clic en «Finalizar».

Abra «Ver instrucciones de configuración» y vaya al paso 2.

Paso 2 de 3: Configurar SAML en la aplicación Rebus#

En otra ventana, abra su aplicación Rebus y vaya a Herramientas del administrador > Sistema > Administrador de la organización > SAML.

Rellene el formulario. Para agregar un certificado, haga clic en el signo «+».

Nombre del campo en Rebus |

Lo que se ingresa… |

|---|---|

Nombre del IDP |

Seleccione Okta. |

Punto de entrada |

Pegue la URL de inicio de sesión único del proveedor de identidades que se encuentra en la página de Okta. |

Emisor |

Pegue el enlace del emisor del proveedor de identidades que se encuentra en la página de Okta. |

Algoritmo de firma |

Seleccione el algoritmo de firma SAML que utiliza su organización. Debe coincidir con el tipo de firma que ha seleccionado en Okta. |

Nivel de firma |

Seleccione el tipo de firma que utiliza su organización para SAML. Debe coincidir con el algoritmo de firma que ha seleccionado en Okta. |

Certificado |

Pegue el certificado X.509. |

Haga clic en «Activar».

Paso 3 de 3: Configurar los usuarios de Rebus como usuarios de SAML#

En Rebus:

Vaya a Herramientas del administrador > Usuarios > Administrador de usuarios y seleccione el usuario que desee.

Alterne el campo «Autenticación local» a «No».

Aparece el campo «Método de autenticación». Seleccione SAML 2.0 como método de autenticación.

Haga clic en «Guardar».

En Okta:

Abra la pestaña «Asignaciones» de su aplicación SAML recién creada.

Haga clic en «Asignar» y seleccione «Asignar a personas» o «Asignar a grupo».

Seleccione los usuarios o grupos de usuarios para los que desea configurar SAML y

haga clic en «Listo».

Resultado#

Ahora ha configurado el inicio de sesión único con SAML para la aplicación Rebus. Para acceder a Rebus, inicie sesión en su IdP y haga clic en la aplicación Rebus.

OneLogin#

Paso 1 de 3: Configurar una aplicación Rebus para SAML en OneLogin#

Acceda a su aplicación OneLogin como administrador y vaya a Aplicación > Aplicación.

Haga clic en «Agregar aplicación» y seleccione «OneLogin SAML Test (IdP)».

Agregue un nombre para su aplicación SAML y haga clic en «Guardar».

En el menú, haga clic en «Configuración».

In the “SAML Consumer URL” field, enter the following link appended by your organization’s ID:

https://analyticslb1.rebusap.com/login/SAML?oid= **[your Organization ID]**

Haga clic en «Guardar» y seleccione «SSO» en el menú lateral izquierdo.

Seleccione el «Algoritmo de firma SAML» que utiliza su organización.

Paso 2 de 3: Configurar SAML en la aplicación Rebus#

En otra ventana, abra su aplicación Rebus y vaya a Herramientas del administrador > Sistema > Administrador de la organización > SAML.

Rellene el formulario. Para agregar un certificado, haga clic en el signo «+».

Nombre del campo en Rebus |

Lo que se ingresa… |

|---|---|

Nombre del IDP |

Seleccione OneLogin. |

Punto de entrada |

Pegue el punto de conexión de SAML 2.0 (HTTP) que se encuentra en la página de OneLogin. |

Emisor |

Pegue el enlace de la URL del emisor que se encuentra en la página de OneLogin. |

Algoritmo de firma |

Seleccione el tipo de firma que utiliza su organización para SAML. |

Nivel de firma |

Seleccione el tipo de firma que utiliza su organización para SAML. |

Certificado |

Pegue el certificado X.509 que aparece al hacer clic en Ver detalles en Onelogin. |

Haga clic en «Activar».

Paso 3 de 3: Configurar los usuarios de Rebus como usuarios de SAML#

En Rebus:

Vaya a Herramientas del administrador > Usuarios > Administrador de usuarios y seleccione el usuario que desee.

Alterne el campo «Autenticación local» a «No».

Aparece el campo «Método de autenticación». Seleccione SAML 2.0 como método de autenticación.

Haga clic en «Guardar».

En OneLogin:

Seleccione «Usuarios» en el menú «Usuarios».

Haga clic en el usuario para el que desea configurar SAML.

Seleccione «Aplicaciones» en el menú lateral izquierdo y haga clic en el signo «+».

Seleccione la aplicación recién agregada y haga clic en «Continuar».

Resultado#

Ahora ha configurado el inicio de sesión único con SAML para la aplicación Rebus. Para acceder a Rebus, inicie sesión en su IdP y haga clic en la aplicación Rebus.

Propio#

Paso 1 de 3: Configurar una aplicación Rebus para su proveedor de identidades#

Agregue una aplicación SAML 2.0 en su IdP.

Your Rebus Assertion Consumer Service (ACS) URL is the following URL appended by your organization’s ID:

https://analyticslb1.rebusap.com/login/SAML?oid= **[your Organization ID]**

Paso 2 de 3: Configurar SAML en la aplicación Rebus#

Nombre del campo en Rebus |

Lo que se ingresa… |

|---|---|

Nombre del IDP |

Seleccionar Propio. |

Punto de entrada |

Es la URL de inicio de sesión único de su IdP o la dirección del punto de conexión 2.0 de su IdP. |

Emisor |

Esta es la URL del emisor de su IdP, o su ID de entidad. |

Algoritmo de firma |

Seleccione el algoritmo de firma SAML que utiliza su organización. |

Nivel de firma |

Seleccione el tipo de firma que utiliza su organización para SAML. |

Certificado |

Copie y pegue el certificado de su IdP. |

Haga clic en «Guardar» y «Activar».

Paso 3 de 3: Configurar los usuarios de Rebus como usuarios de SAML#

En su aplicación Rebus, vaya a Herramientas del administrador > Usuarios > Administrador de usuarios y seleccione el usuario que desee.

Alterne el campo «Autenticación local» a «No».

Aparece el campo «Método de autenticación». Seleccione SAML 2.0 como método de autenticación.

Haga clic en «Guardar».

Asegúrese de que sus usuarios también estén identificados como usuarios SAML en el IdP.

Resultado#

Ahora ha configurado el inicio de sesión único con SAML para la aplicación Rebus. Para acceder a Rebus, inicie sesión en su IdP y haga clic en la aplicación Rebus.

Configuración de SAML iniciado por el proveedor de servicios (SP)#

Puede configurar la autenticación del lenguaje de marcado de aserción de seguridad (SAML) iniciada por el proveedor de servicios (SP) en su entorno Rebus. Con SAML iniciado por el SP, los usuarios pueden autenticarse a través de un proveedor de identidades (IdP) como Okta o Azure cuando inician sesión a través de la página de inicio de sesión de Rebus. A través de SAML iniciado por el SP, los usuarios acceden a Rebus a través de sus teléfonos u otros dispositivos móviles.

En SAML iniciado por el IdP, los usuarios tienen que iniciar sesión en el IdP primero y luego hacer clic en un botón para acceder a Rebus. Puede tener la autenticación SAML iniciada por el SP y por el IdP funcionando al mismo tiempo en su entorno Rebus.

En la terminología de SAML, el proveedor de servicios es la entidad que proporciona el servicio (por ejemplo, Rebus) y el proveedor de identidades (IdP) es la entidad que proporciona las identidades y la capacidad de autenticar a un usuario.

La configuración de su entorno Rebus para SAML iniciado por el SP supone dos procedimientos:

Configuración de la pestaña SAML en la pantalla Administrador de la organización

Configuración de los usuarios que accederán a través de SAML iniciado por el SP

Configuración de la pantalla Administrador de la organización para SAML iniciado por el SP#

Requisito previo:

Su entorno Rebus ya está configurado para SAML iniciado por el IdP.

Vaya a la pantalla Herramientas del administrador -> Sistema -> Administrador de la organización y luego haga clic en la pestaña SAML. Se encuentra en la pestaña SAML.

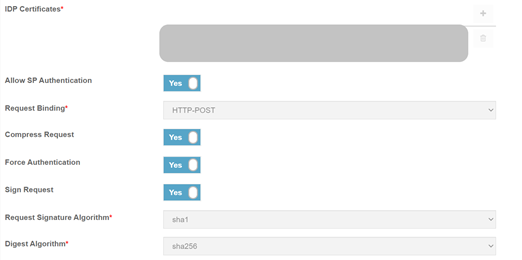

Alterne la marca «Permitir autenticación del SP» a «Sí». Debajo de la marca aparecen cuatro campos.

Complete los campos de la pestaña SAML que pertenecen a la configuración de SAML iniciado por el SP:

Campo

Lo que se ingresa…

Enlace de la solicitud

Seleccione el mecanismo que se utilizará para transportar los mensajes del protocolo SAML:

HTTP POST permite que los mensajes del protocolo SAML se transmitan dentro de un formulario HTML utilizando contenido codificado en base64.

La redirección HTTP permite transmitir los mensajes del protocolo SAML dentro de los parámetros de la URL.

Comprimir solicitud

Si se comprimen las solicitudes de autenticación al IdP.

Forzar la autenticación

Si los usuarios se ven obligados a iniciar sesión de nuevo si cierran una pestaña o ventana del navegador que muestra Rebus y luego intentan acceder de nuevo a Rebus.

Firmar solicitud

Si las solicitudes de autenticación al IdP se firman digitalmente.

Algoritmo de firma de la solicitud

Seleccione el algoritmo utilizado para firmar digitalmente las solicitudes de autenticación enviadas al IdP.

Algoritmo de resumen

Seleccione el algoritmo utilizado para generar un hash de la solicitud de autenticación.

Haga clic en «Guardar». Ahora, su entorno Rebus está configurado para la autenticación SAML iniciada por el SP. Ahora debe configurar los usuarios que se registrarán en Rebus a través de SAML iniciado por el SP.

Configuración de usuarios para SAML iniciado por el SP#

Para configurar un usuario para SAML iniciado por el SP, haga lo siguiente:

En el Menú, seleccione Administración -> Administración de usuarios -> Administrador de usuarios. Está en la pantalla Administración de usuarios.

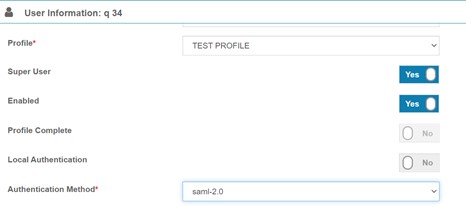

Seleccione el usuario que desea configurar para acceder a Rebus a través de SAML iniciado por el SP. Los datos del usuario aparecen en la pantalla Información del usuario.

Alterne la marca Autenticación local a «No». Aparece el cuadro desplegable Método de autenticación.

En Método de autenticación, seleccione «saml-2.0».

Haga clic en «Guardar». El usuario está configurado para acceder a Rebus a través de SAML iniciado por el SP.

Acceso a Rebus desde la tableta o el teléfono#

Puede descargar las aplicaciones de Rebus tanto para dispositivos Android como iOS. En la barra de utilidades de la aplicación web de Rebus, haga clic en  y luego seleccione el icono de Android o Apple.

y luego seleccione el icono de Android o Apple.